我昨天改用這命令列對icmp封鎖實測,證實本機ping的出去,但外部ping不進來.

/ip firewall filter

add action=drop chain=input dst-address-type=local protocol=icmp

再測試透過VPN Client電腦 可否ping的到本機IP..

結果不行,連VPN Client的ping全都擋掉!

1 | /ip firewall filter add chain=forward protocol=tcp dst-port=53 action=fasttrack-connection comment="Fasttrack DNS TCP" |

一、入侵的基本原理

想要入侵一个服务器,如果有公开的端口,像是一个网站服务器,开通了80和443端口。那么我们就可以针对性的对这个端口进行扫描和渗透,扫描是为了看看是否有其他端口,给黑客多一些选择方式,也是为收集目的网站信息的前期必备工作。渗透就是对这一类型的网站公开的漏洞进行针对性利用,或者挖掘其代码漏洞。

扫描是黑客们首先要做的事情,扫描获得的端口等信息越多,越有利于后期的攻击。

二、现阶段的网站基本信息收集

现在你认为黑客还需要扫描的话,那就落伍了。因这些东西已经被一种黑客专用的搜索引擎去替代了黑客端口扫描工作,这些这些搜索引擎使用数以万计或者几十万计的。云服务器,在全世界各地,全天候的对所有网络IP进行端口扫描。并且将这些信息归类起来。黑客们只要输入IP就可以拿到关于某个特定ip的所有漏洞信息,既而实施针对入侵。许多攻击者不再挨个扫网站漏洞,那样效率太低,当国外曝出一个高危漏洞后,他们迅速利用这类的搜索引擎找到大量存在漏洞的服务,然后在企业反应过来之前就完成渗透。

而像这种黑客专用的搜索引擎有:Shodan,zoomeye,fofa等。

抛开这种方式的好与坏,善与恶的哲学问题不谈。我们要知道如何去保护我们自己的网络才是正经事。通过对自己的IP查询,发现这些漏洞,软件层面的软件更新去解决,并在公网放置相同的模拟环境帮助我们获得自身网站对应的漏洞信息。硬件上面的我们使用ROS去阻止这种扫描器的对我们实施信息收集,黑客知道的越少,我们越安全。

三、使用使用PSD和地址列表拦截

1、处理流程

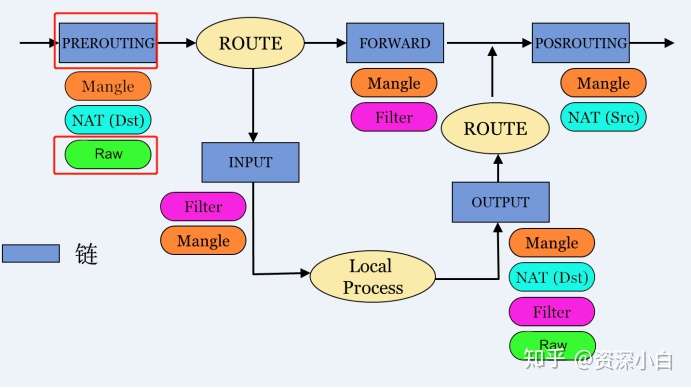

首先我们是使用防火墙进行端口扫描器拦截的,那么在四表五链里面,哪一种方式能最先接触到数据进来?那么就是RAW表的Prerouting了。具体请查看之前的第3篇-防火墙简介。

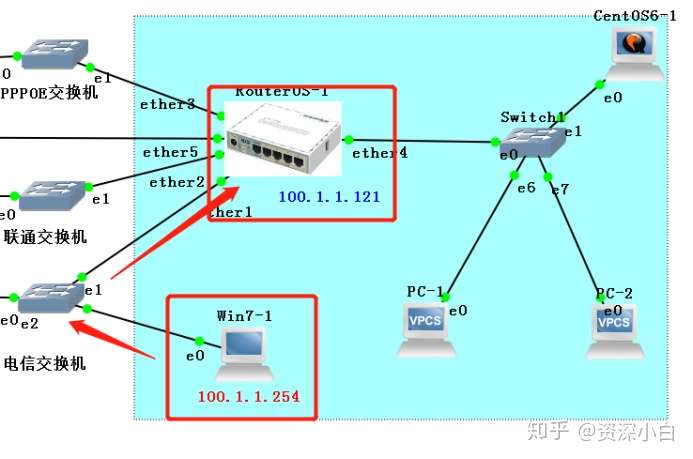

2.拓扑如下:

我们使用一台win7模拟外网的扫描器,公网IP为100.1.1.254。

3.设置PSD

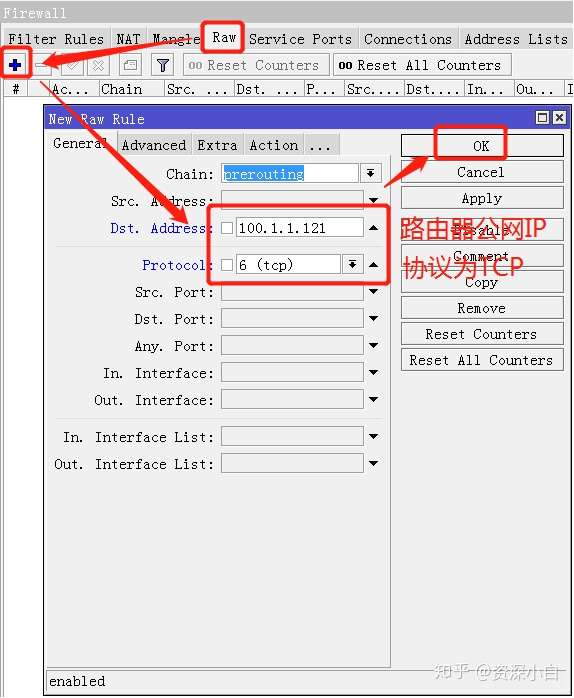

A.点击winbox的IP>Firewall>RAW,点击+号新建一个Prerouting规则

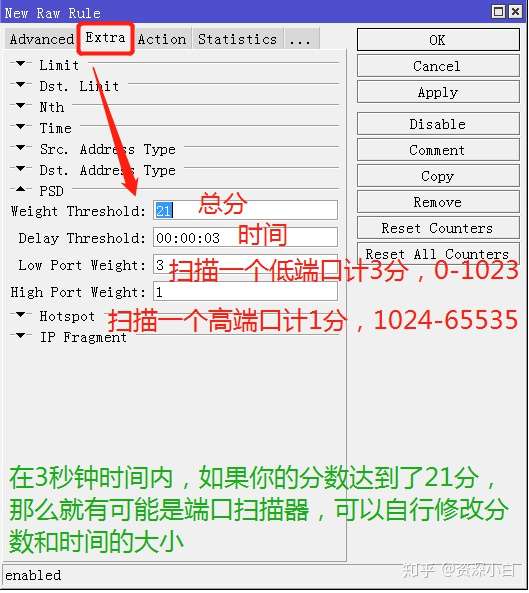

B.切换到Extra选项卡,点击PSD

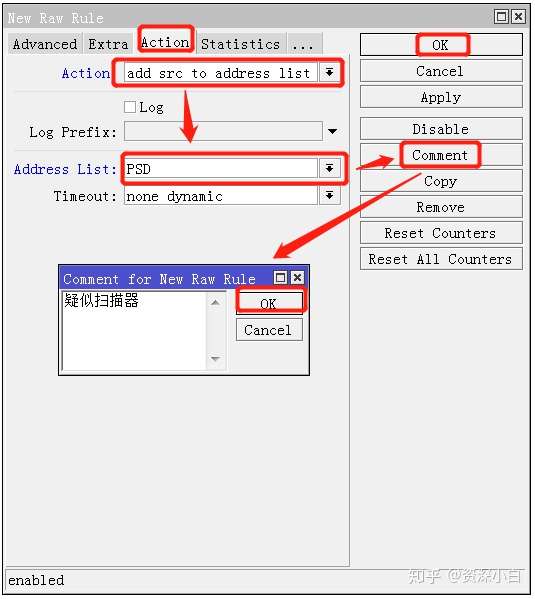

C.配置动作Action,将源地址加入到地址列表:

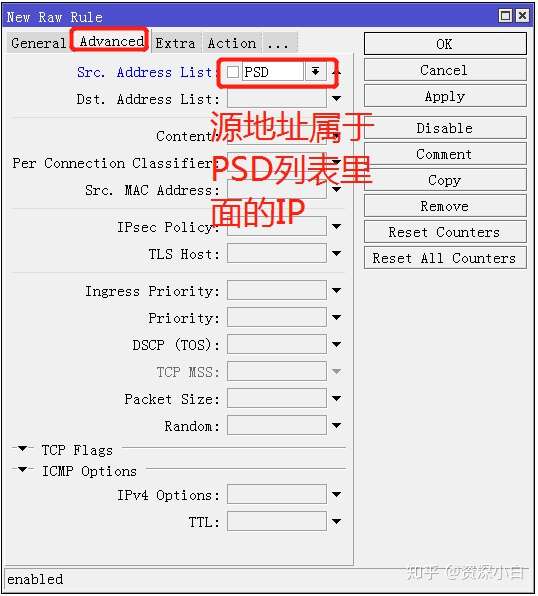

D.调用地址列表去拦截:

点击+号,新建一条规则,然后切换到Advance选项卡

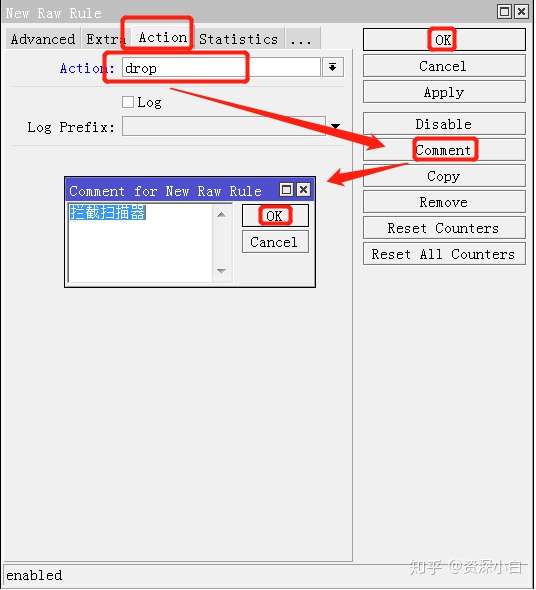

切换到Action选项卡,选择Drop丢弃

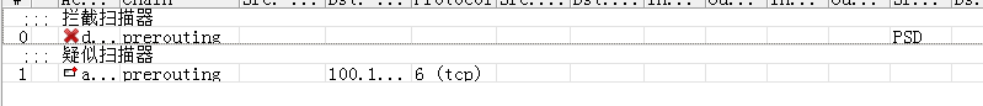

然后将拦截扫描器规则拖到疑似扫描器规则上方,最终配置如图: