中國製造,核心是螃蟹卡。5g的部份似乎是一根天線,所以流量多會掉ping ,造成連線不穩定。

usb 插入會自己多一個硬碟自己auto 安裝,但升級之後就無法再重新出現硬碟auto安裝

似乎是升級後的問題? 造成5g 不穩定,或是強度太強,造成5g的部份連線不穩定,而 2.4g不會有此問題。

使用usb-ac68 沒有此問題產生

About computer

1. 要找smartdns 會在後端分vpn 走各國國家

smartDNS 不錯,但後來的DNS 會 ping 不到,變成無法使用,smartdns 的ip拒絕我方ip連線。

但支援ddns .

vpnsecure

支持DDNS OpenVPN

支持pandora.com

但smartdns沒有設定在亞洲,而且支持的 show supported 比較少>

surfshark。dns只有一組,而且不支持abema.tv and pandora.com.

CyberGhost 非常好的smartdns 而且支持地理位置gps 對於有檢查gps的網站會更相對於當地的地理。可以說是目前最好的,比vpn更好,vpn 通常不支持gps定位,只有流量從vpn 當地ip發出,但因為太好了,對於臺灣有些網站就不能用,尤其是設定日本,就不能看hami video.,商用的部份,銀行金融會無法使用,會認為你真的在日本。

可以說會變成完全日本使用的狀況,太好反而不能用.

以上,主要分享smartDNS

1 | /ip firewall filter add chain=forward protocol=tcp dst-port=53 action=fasttrack-connection comment="Fasttrack DNS TCP" |

一、入侵的基本原理

想要入侵一个服务器,如果有公开的端口,像是一个网站服务器,开通了80和443端口。那么我们就可以针对性的对这个端口进行扫描和渗透,扫描是为了看看是否有其他端口,给黑客多一些选择方式,也是为收集目的网站信息的前期必备工作。渗透就是对这一类型的网站公开的漏洞进行针对性利用,或者挖掘其代码漏洞。

扫描是黑客们首先要做的事情,扫描获得的端口等信息越多,越有利于后期的攻击。

二、现阶段的网站基本信息收集

现在你认为黑客还需要扫描的话,那就落伍了。因这些东西已经被一种黑客专用的搜索引擎去替代了黑客端口扫描工作,这些这些搜索引擎使用数以万计或者几十万计的。云服务器,在全世界各地,全天候的对所有网络IP进行端口扫描。并且将这些信息归类起来。黑客们只要输入IP就可以拿到关于某个特定ip的所有漏洞信息,既而实施针对入侵。许多攻击者不再挨个扫网站漏洞,那样效率太低,当国外曝出一个高危漏洞后,他们迅速利用这类的搜索引擎找到大量存在漏洞的服务,然后在企业反应过来之前就完成渗透。

而像这种黑客专用的搜索引擎有:Shodan,zoomeye,fofa等。

抛开这种方式的好与坏,善与恶的哲学问题不谈。我们要知道如何去保护我们自己的网络才是正经事。通过对自己的IP查询,发现这些漏洞,软件层面的软件更新去解决,并在公网放置相同的模拟环境帮助我们获得自身网站对应的漏洞信息。硬件上面的我们使用ROS去阻止这种扫描器的对我们实施信息收集,黑客知道的越少,我们越安全。

三、使用使用PSD和地址列表拦截

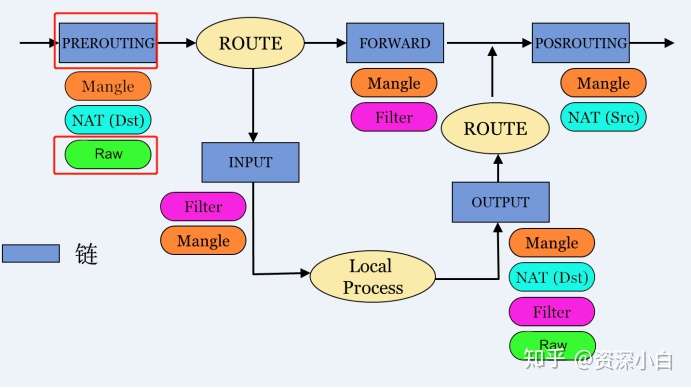

1、处理流程

首先我们是使用防火墙进行端口扫描器拦截的,那么在四表五链里面,哪一种方式能最先接触到数据进来?那么就是RAW表的Prerouting了。具体请查看之前的第3篇-防火墙简介。

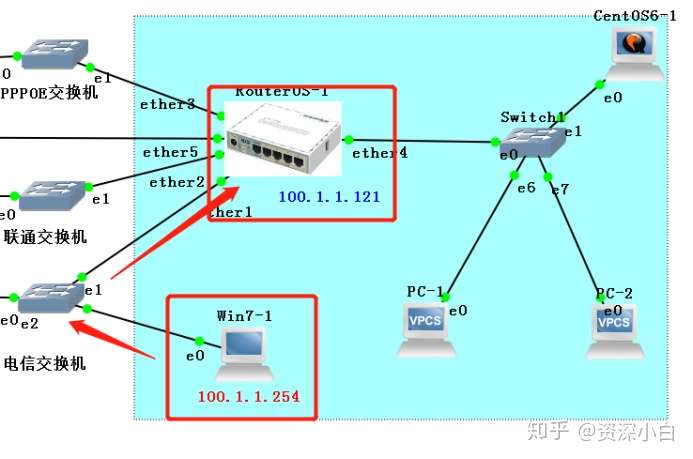

2.拓扑如下:

我们使用一台win7模拟外网的扫描器,公网IP为100.1.1.254。

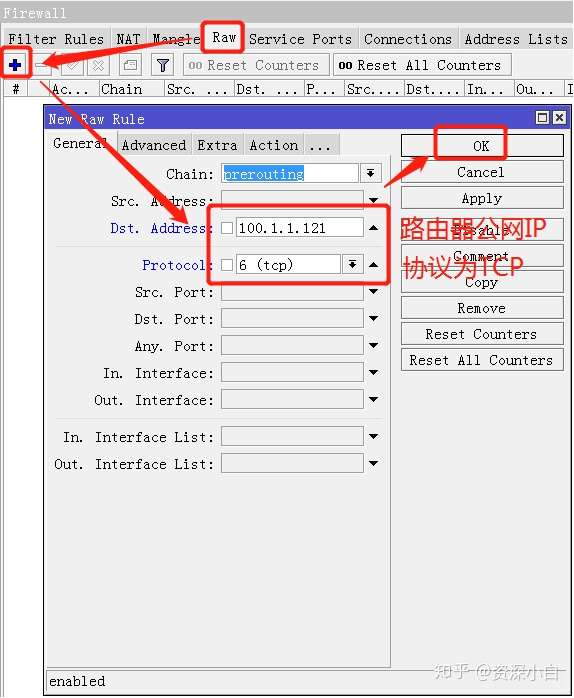

3.设置PSD

A.点击winbox的IP>Firewall>RAW,点击+号新建一个Prerouting规则

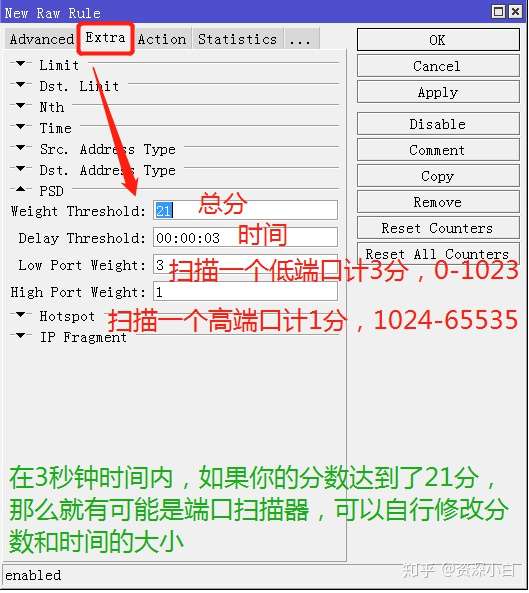

B.切换到Extra选项卡,点击PSD

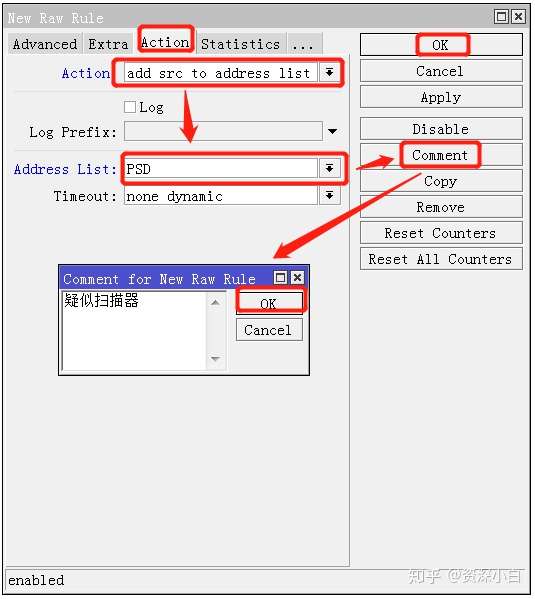

C.配置动作Action,将源地址加入到地址列表:

D.调用地址列表去拦截:

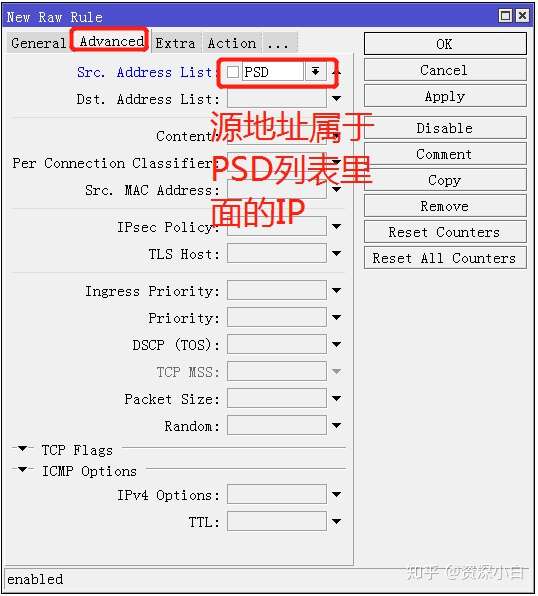

点击+号,新建一条规则,然后切换到Advance选项卡

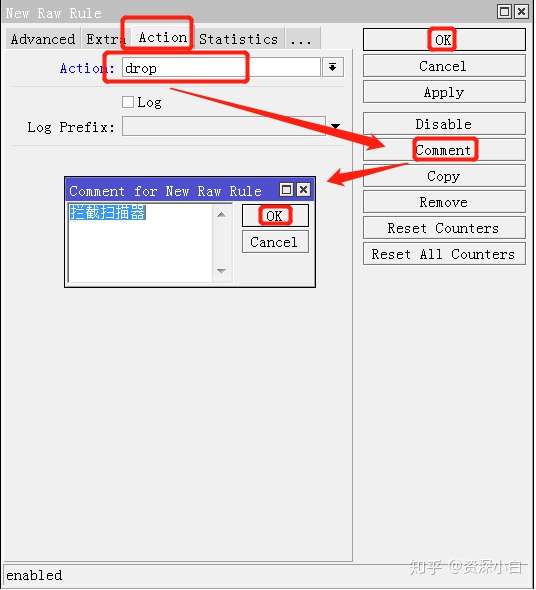

切换到Action选项卡,选择Drop丢弃

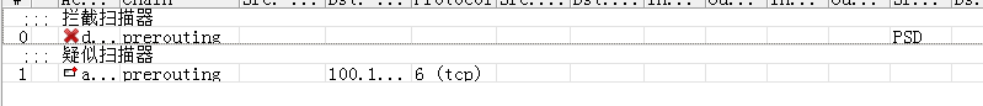

然后将拦截扫描器规则拖到疑似扫描器规则上方,最终配置如图:

tls://dns-unfiltered.adguard.com

tls://dns.adguard.com

tls://adult-filter-dns.cleanbrowsing.org

tls://dns.east.comss.one

https://private.canadianshield.cira.ca/dns-query

https://doh-jp.blahdns.com/dns-query

tls://jp.tiar.app

tls://dns.oszx.co

tls://dot.tiar.app

tls://185.222.222.222

/ip firewall filter add chain=input protocol=tcp psd=21,3s,3,1 action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="Port scanners to list " disabled=no

/ip firewall filter add chain=input protocol=tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="NMAP FIN Stealth scan"

/ip firewall filter add chain=input protocol=tcp tcp-flags=fin,syn action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="SYN/FIN scan"

/ip firewall filter add chain=input protocol=tcp tcp-flags=syn,rst action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="SYN/RST scan"

/ip firewall filter add chain=input protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="FIN/PSH/URG scan"

/ip firewall filter add chain=input protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="ALL/ALL scan"

/ip firewall filter add chain=input protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=14d comment="NMAP NULL scan"

/ip firewall filter add chain=input src-address-list="port scanners" action=drop comment="dropping port scanners" disabled=no

==========================

info

https://github.com/neoFelhz/neohosts

去廣告,去全天候定位,中國專用,但也去掉法輪功相關資訊 Copyright (c), Neko Dev Team & neoHosts Team.

# https://github.com/neofelhz/neohosts

adguardhome

neoHosts

https://cdn.jsdelivr.net/gh/neoFelhz/neohosts@gh-pages/full/hosts.txt

https://www.blueskyxn.com/202012/2940.html

https://raw.githubusercontent.com/BlueSkyXN/AdGuardHomeRules/master/all.txt

https://cdn.000714.xyz/BlueSkyXN/AdGuardHomeRules/master/all.txt

anti-AD是目前中文区命中率最高的广告过滤列表

https://raw.githubusercontent.com/privacy-protection-tools/anti-AD/master/anti-ad-easylist.txthttps://github.com/233Bazinga/AdGuardHome

很多的黑群晖已安装好,然后找到匹配的SN/MAC,想洗白。也许用优盘引导的直接把优秀拨下来用DG修改就行了,但是有不少人用的是固态硬盘做引导就不方便拆机了。下面就教你不用拆机、不用拨优盘直接修改SN和MAC的方法。

所用工具:putty或者Xshell。

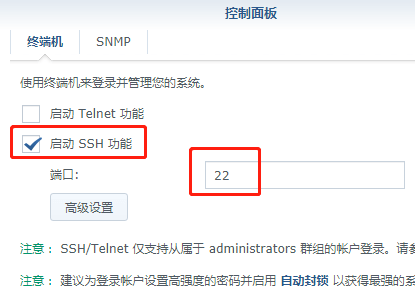

一、开启SSH端口。

在控制面板里面——>终端机和SNMP ,启动SSH功能打勾,并设置端口(建议别用22,改用其他的,比如220或者其他都行)。

二、挂载synoboot1分区。

第一步:用ssh工具如xshell连接到群晖的地址,用创建群晖的管理用户登陆。

如:admin 密码 123456

用自組的黑群暉已經一陣子了,系統是使用網絡上常見的DS918二合一引導盤,省去了另外使用U盤的麻煩。

然而唯一美中不足的地方:無法使用常見的網絡喚醒功能(WOL),本次教學將一步一步教你如何達成目標。

筆記本打開終端機(Terminal),輸入下列指令:

1 | # 注意192.168.xxx.xxx 請修改成自己黑群暉的地址 |

1 | # 建立臨時掛載位置 |

1 |

|

在局域網內,可使用任意網絡喚醒工具,如手機APP、指令等,此處以python腳本為例,筆記本打開終端機(Terminal),輸入下列指令:

1 | # 安裝套件wakeonlan |

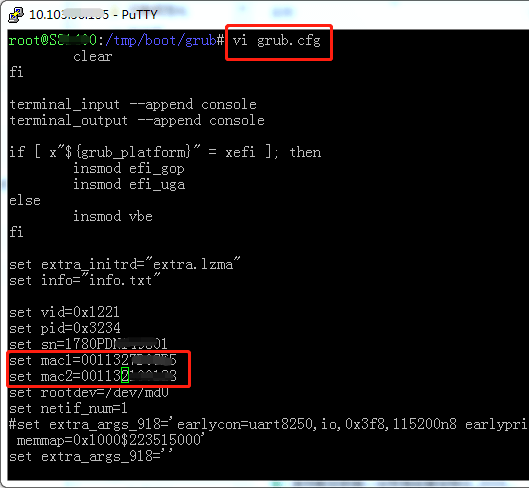

cd grubvi grub.cfg此时,进入了vim查看 grub.cfg文件。

按键盘向下、向右等箭头,将光标移动到要修改的地方 (注:我这里是双网卡)

此时还是命令模式,按键盘上的 i 键(小写状态),进入文档编辑模式,此时就可以输入新的SN,MAC1的新值。

修改完成后,按键盘上的Esc键,返回到命令模式,输入:wq (英文状态的字符),保存并退出。如果修改乱了,想不保存并退出,则是输入 :q! 。

此时可以再 vi grub.cfg 进去看看是否修改成功。

最后重启主机,

reboot修改成功了。

注意,我自己修改 set mac1 的部份只修改倒數第二碼即可使用,3改為5

如果有二個一樣的mac 會形成封包重傳,變成loss封包,以為機器或是網路有攻擊/亂傳,這情形沒有辦法查,相同的mac address ,在封包中傳給二個機器,會傳送,很慢,因為機器/網路有問題

倉庫伺服器,找你要升級的"容器" 並下載 last 板本

之後,確定映像檔下載完( 會跳出視窗)

確定好之後到

要升級的容器

1.右鍵 ->操作->停止

2.右鍵->操作-> 清除 ( 不是刪除)

3.右針->操作->啟動